Voor je begint te lezen, dit is geen juridisch advies. Enkel een oplijsting van wat wij denken dat nodig is om met het development team te voldoen voor de NIS2 regelgeving.

Wat is NIS2 en voor wie is dat geldig?

NIS2 is een Europese richtlijn die wil zorgen voor betere digitale beveiliging in sectoren die belangrijk zijn voor onze samenleving. Denk aan energie, zorg, transport, overheid, banken… Maar ook IT-diensten die voor zulke sectoren werken, vallen mee onder de regels.

Val je niet onder een essential of important organisatie, dan val je niet onder de richtlijn. Maar dat wil niet zeggen dat je security game geen opfrissing kan gebruiken.

De richtlijn verplicht organisaties om risico’s in kaart te brengen, incidenten snel te melden en hun digitale systemen goed te beveiligen. Het doel: de schade van cyberaanvallen beperken én beter voorbereid zijn.

Je hoeft dus niet zelf een ‘kritieke infrastructuur’ te beheren om ermee te maken te krijgen. Als je software bouwt of IT ondersteunt voor klanten in die sectoren, dan is NIS2 ook voor jou relevant.

Klinkt allemaal goed maar wat moet je juist doen? NIS2 schrijft geen exacte technische regels voor, maar verwacht wel “passende maatregelen”. Maar wat is passend?

Centre For Cybersecurity Belgium to the rescue!

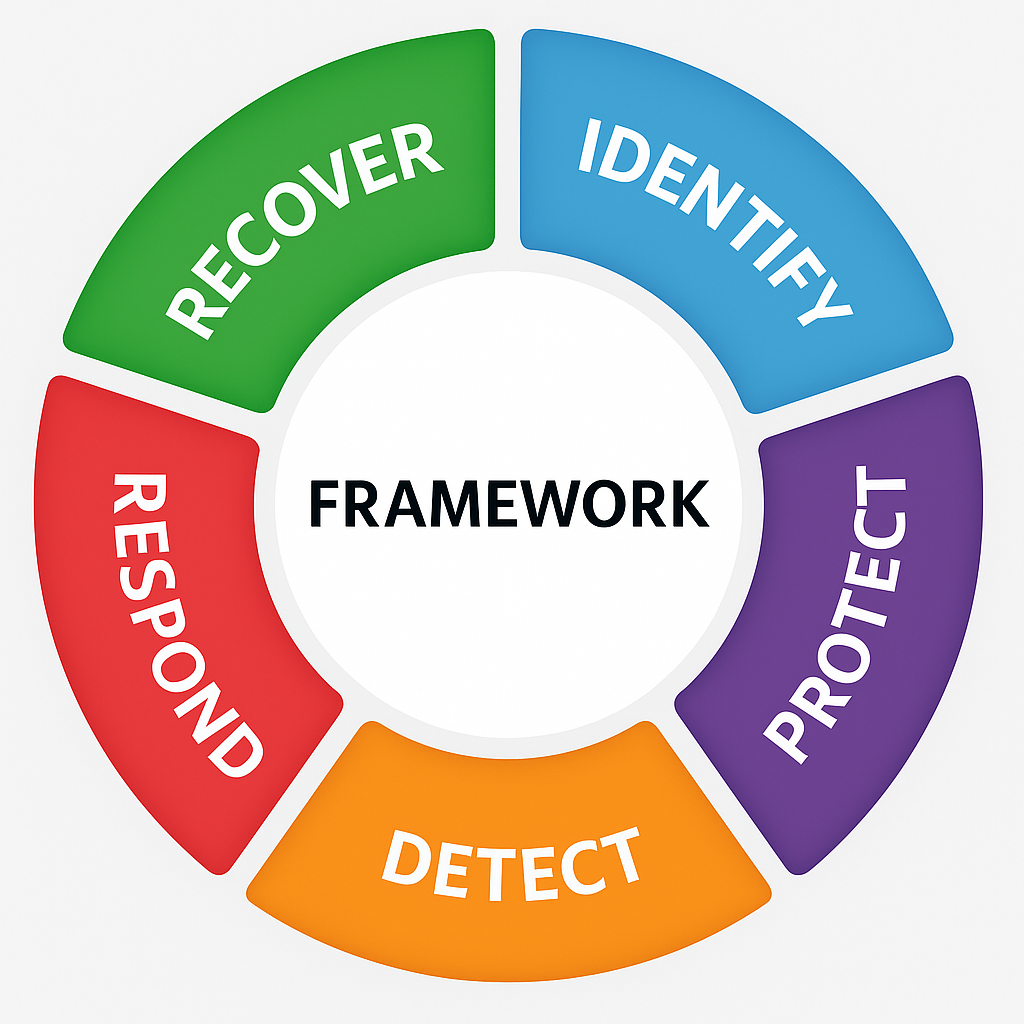

Het CCB heeft hier een framework voor gemaakt. Het CyberFundamentals Framework. Meer dan 110 richtlijnen, verdeeld onder 6 categorieën. We overlopen ze en geven concreet mee hoe je dat in jouw development implementeert.

Identify - Identificeren

Ken de belangrijke cyberdreigingen voor je meest waardevolle bezittingen. Je kunt immers niet beschermen wat je niet weet dat bestaat. Deze richtlijnen helpt om een organisatorisch inzicht te ontwikkelen in hoe je cyberbeveiligingsrisico’s kunt beheren met betrekking tot systemen, mensen, middelen, data en capaciteiten.

Dit gaat over documentatie. Zorg dat je je alles gedocumenteerd hebt. Je processes, werking, omgevingen,... Bij elk van deze zorg je dat je extra aandacht geeft aan security. Verzamel alle mogelijke gevaren op één plaats.

Plan tijd voor security. Bij grotere features, maak je een risicoanalyse om na te gaan wat fout kan gaan, hoe je het probeert te voorkomen en wat je zal doen mocht het probleem zich toch stellen.

Protect - Beschermen

De bescherm-richtlijnen richten zich op het ontwikkelen en implementeren van de nodige beveiligingsmaatregelen om een cyberrisico te beperken of in te dammen.

Werk met duidelijke standaarden in je code en processen. Volg de OWASP Top 10 Web Application Security Risks op. Implementeer code reviews. Zorg met automatische vulnerability scans dat je afhankelijkheden (plugins, packages, libraries,...) up to date en veilig zijn. In je development cycle moeten kwaliteitscontroles ingebouwd zijn en systemen om menselijke fouten te voorkomen (automated tests). Er moeten regels opgemaakt worden over de omgang met productie data. Laat regelmatig (jaarlijks) audits uitvoeren. Train je developers en laat ze het jaarlijks opfrissen.

Detect - Detecteren

Het doel van de detectie-richtlijnen is het tijdig opsporen van cyberbeveiligingsincidenten.

Zorg dat je gebruikers zelf eenvoudig een incident kunnen melden en ga zelf gericht op zoek naar lekken of problemen. Vermeld waar gebruiker incidenten kunnen kunnen melden. Met automatische scans kan je alvast enkele incidenten detecteren.

Loopt er iets fout? Zorg dat je weet waar en hoe je zelf melding moet doen.

Respond - Reageren

De reageer-richtlijnen draait om de maatregelen die helpen bij het reageren op cyberbeveiligingsincidenten. Deze richtlijnen ondersteunt het vermogen om de impact van een mogelijk incident te beperken.

Hier wordt het meer systeem-specifiek. Maak een plan op (en documenteer het) wat er moet gebeuren bij elk incidenten zoals hacks, data lekken,... . Zorg dat je eenvoudig systemen af kan sluiten en voorzie een alternatief voor als een systeem, of een deel van het systeem, (authenticatie, synchronisaties,...) plat ligt.

Recover - Herstellen

De herstel-richtlijnen richten zich op de maatregelen die bijdragen aan veerkracht en het herstellen van diensten die zijn aangetast door een cyberbeveiligingsincident.

Maak een Disaster Recovery Plan op. Zorg dat je data Back-ups hebt en zorg dat deze veilig (op een afzonderlijk systeem) zijn. Zorg dat je code veilig staat en zorg dat je je applicatie vlot opnieuw kan opbouwen (ook op een andere server). Documenteer dit zodat dit door eender welke persoon met de juiste technische achtergrond gedaan kan worden. Als je moet wachten op Frank van het OPS team die op vakantie is, zit er een fout in jullie systeem.

Zie NIS2 als kans, niet als last

Zie NIS2 niet alleen als een verplichting, maar ook als een duwtje in de rug om het management te overtuigen om je processen future-proof te maken. Door bewuster te bouwen, verhoog je niet alleen de veiligheid, maar ook de kwaliteit van je software. En dat merkt uiteindelijk ook je gebruiker. Zie het als een investering in rust. Voor je team, en voor je gebruikers.